6. Segurança em Sistemas de Informação na área

da Saúde

1. Motivação

Evolução das tecnologias

A constante evolução das tecnologias na saúde tem provocado

um aumento do uso de sistemas de informação por parte dos profissionais

de saúde. Este inquérito

descreve a utilização de registos electrónicos dos doentes

entre 2002 e 2004.

A quantidade de dados armazenada em bases de dados, bem como o acesso a estes

dados, tem vindo a aumentar face à generalização das redes

de computadores não só dentro de cada instituição

(LAN) mas

também entre diferentes instituições da saúde (MAN

/ WAN).

Isto é ainda mais notório com a introdução de novas

tecnologias, como as redes sem fios (WLAN),

onde o acesso à Internet e a bases de dados online é cada vez

mais independente do local físico.

Para além dos muitos benefícios associados ao surgimento e evolução

destas tecnologias, estas permitiram que surgissem novas ameaças à

segurança da informação. É então, cada vez

mais necessário, o desenvolvimento, implementação e utilização

de mecanismos de segurança, que possam proporcionar os serviços

básicos de segurança (e.g. autenticação, controlo

de acesso, confidencialidade, integridade e não-repúdio).

Alguns aspectos menos positivos a considerar quando são utilizados

sistemas de informação:

1. A maior acessibilidade aos dados pode ser uma ameaça para a privacidade

daqueles cujos dados estão disponíveis electronicamente - devem

ser adoptadas medidas para prevenir a ocorrência de acessos não

autorizados [confidencialidade];

2. Erros nos dados e no software podem acontecer e devem ser mantidos dentro

de limites aceitáveis, proporcionando a qualidade e validade dos mesmos

- a protecção contra a perda ou corrupção dos dados

é um dos aspectos a considerar [integridade];

3. Cada vez mais as instituições de saúde estão

dependentes do funcionamento dos seus sistemas de informação a

todo o momento, o que implica a necessidade de cada vez mais acções

com o intuito de diminuir a probabilidade de interrupções nos

serviços - devem ser adoptadas medidas para que o acesso autorizado a

informação confidencial esteja disponível sempre que necessário

[disponibilidade].

As medidas a adoptar para protecção dos dados podem dizer respeito

aos equipamentos, às pessoas, ao software e aos procedimentos. É

impossível garantir uma segurança a 100%, no entanto é

possível reduzir os riscos ou restringir possíveis danos devido

à má utilização ou ao uso abusivo.

2. Ética vs Privacidade

Todas as interacções sociais estão sujeitas a vários

princípios fundamentais da Ética. Os profissionais de Saúde

trabalham num ambiente social e, como tal, as suas acções são

também sujeitas a esses princípios.

Alguns destes princípios são: o Príncipio da Autonomia,

o Príncipio da Igualdade e Justiça, o Príncipio da Beneficência,

o Princípio da Integridade, etc.

Estes Príncipios Éticos, quando aplicados a situações

no domínio da Informática, dão origem aos Príncipios

Éticos da Informática:

Princípio da Privacidade, Princípio

da Transparência, Princípio da Segurança,

Princípio do Acesso, etc.

Os Princípios mais estreitamente ligados com a segurança da informação

são:

o Princípio da Privacidade: Todas as pessoas têm

o direito fundamental à privacidade e, por conseguinte, ao controlo

sobre a recolha, armazenamento, acesso, uso e transmissão dos seus

dados pessoais;

o Princípio da Segurança: os dados que tenham

sido recolhidos sobre determinado indivíduo devem ser protegidos contra

a perda, corrupção, destruição, acesso, uso e

alteração indevidas ou não autorizadas;

3. Privacidade vs Confidencialidade

Os 2 Princípios acima introduzem conceitos muito importantes como é

a privacidade dos dados.

A privacidade é muitas vezes confundida com o termo

confidencialidade e, até, com a própria segurança

em geral.

- Privacidade diz respeito ao direito fundamental de cada

indivíduo de decidir quem deve ter acesso aos seus

dados pessoais;

- Confidencialidade trata de ter disponível medidas

e mecanismos para manter a privacidade do indivíduo, proporcionando

uma estrutura que permita dar acesso a informação privada,

a quem foi dada autorização para tal.

A confidencialidade é então uma das principais características

da segurança.

4. Características da Segurança

Existem várias definições para a segurança da informação.

Mas esta prende-se, normalmente, com três características essenciais:

o Confidencialidade

o Integridade

o Disponibilidade

Confidencialidade

Confidencialidade consiste em previnir o acesso não autorizado a informação

confidencial.

Esta característica confunde-se muitas vezes com o termo privacidade

mas não significa o mesmo. Privacidade é uma das razões

para haver segurança, e mais especificamente, confidencialidade. Se determinada

informação é considerada privada por quem a detém

ou tem direitos sobre ela, é neste âmbito que é definido

quem ou o quê tem acesso a essa informação. Confidencialidade

consiste em que essas regras sejam postas em prática (como definido acima),

mantendo confidencial a informação privada.

Assim, o direito de acesso à informação dependerá

de vários factores tais como:

o A legislação corrente

o A opinião pública

o A política institucional

o Qual a importância dessa informação para o negócio/natureza

da Instituição

o A atitude das instituições

o A quem pertence a informação

o Política e direitos dos utilizadores (se fizer sentido)

Integridade

Integridade consiste em previnir a alteração ou modificação

não autorizada de informação confidencial.

A obtenção deste objectivo passa pela:

o Definição de quem ou o quê tem direitos para realizar

alterações

o Documentação: especificações técnicas

e manuais de utilização

o Verificação: determinação da conformidade do

sistema com as suas especificações funcionais

o Validação: avaliação do grau de sucesso na realização

dos objectivos e efeitos propostos

Disponibilidade

Disponibilidade consiste no acesso autorizado a informação confidencial

sempre que necessário.

A informação apenas é importante e útil se puder

ser disponibilizada no momento em que dela se necessita.

5. Principais Ameaças à Segurança

São consideradas ameaças à segurança, as ameaças

a qualquer umas das suas três características essenciais:

Ameaças à confidencialidade

A confidencialidade é violada quando os dados passam para mãos

erradas (não autorizadas), quer seja de propósito, quer acidentalmente,

dentro ou fora da Instituição.

Exemplos de problemas são:

o problemas de acesso não autorizado;

o vulnerabilidades do login/password (e.g. partilha de passwords);

o intercepção não autorizada da informação

em trânsito (e.g. sniffing);

o gestão não controlada da informação;

Ameaças à integridade

A integridade está ameaçada quando, propositada ou acidentalmente,

houver inconsistência nos repositórios de dados ou quando os seus

conteúdos estiverem, por algum motivo, corrompidos.

Exemplos de problemas são:

o Erros no software;

o Mau funcionamento de equipamento;

o Erros operacionais (e.g. na introdução de dados);

o Vírus que corrompem a informação;

Ameaças à disponibilidade

A disponibilidade da informação é uma característica

muitas vezes esquecida, mas cada vez mais essencial. As ameaças à

disponibilidade dos dados ou às funcionalidades do sistema ocorrem quando

é impossível ao sistema completar, no momento que lhe é

pedido, tarefas que normalmente lhe são exigidas.

Exemplos de problemas são:

o Falhas nos equipamentos ou serviços de rede (e.g. ao nível

do hardware/software, falhas de energia, erros/bugs);

o Erros no manuseamento do sistema;

o Causas naturais (incêndios, inundações);

o Recursos insuficientes para o correcto funcionamento do software;

o Quando ocorrem ataques propositados para impedir o funcionamento normal

do sistema (e.g DOS-Denial of Service attacks, SPAM);

No entanto ...

Há ainda a considerar um aspecto muito importante. As pessoas da própria

Instituição são normalmente aquelas que causam os maiores

problemas em termos de segurança. Ou porque já estão dentro

da Instituição (tendo grande avanço sobre alguém

que prepara um ataque do exterior) e têm acesso directo aos dados, ou

porque têm privilégios a mais para as actividades que têm

de desenvolver.

Estes são ainda os casos mais dificeis de descobrir, porque se alguém

que tem autorização para ver/alterar informação

confidencial o faz, é difícil saber quando tal ocorreu. Medidas

para detectar este tipo de comportamentos passam por uma monitorização

adequada do uso do sistema, quer por utilizadores autorizados, quer por utilizadores

não autorizados.

Outra questão, também a ver com procedimentos humanos, é

a engenharia social (social engineering), que é normalmente o método

mais usado pelos hackers para obtenção indevida de passwords,

ou outro tipo de informação confidencial.

Problemas de segurança provocados pelos utilizadores internos da instituição

poderão estar relacionados com:

o erros de utilização;

o utilização dos dados para outras finalidades;

o má formação;

o demasiados privilégios para as tarefas que necessita executar;

Exemplo 1 - Patient confidentiality 'at risk on

internet'

BBC NEWS, Novembro 1999, http://news.bbc.co.uk/1/hi/health/525091.stm

"The increasing use of email and internet communication

by doctors risks patients' private information being made public…

But there are understood to be around 200 GP surgeries around the UK already

offering enquiry and repeat prescription services by conventional email Dr

Cundy said: "Internet communications are in the open. You just don't

know who is taking copies, who is reading it while it is in transit, where

it is stored or who has access to it. No network is secure. The concept must

be engendered that the message needs to be secure Doctors had two choices,

he added - to withdraw the services or make them secure by encryption, otherwise

they risked breaking their duty to protect patient confidentiality"

Exemplo 2 - 'Dissident operation' uncovered BBC

NEWS, Julho 2003.

BBC NEWS - http://news.bbc.co.uk/1/low/northern_ireland/3038852.stm

"Dissident republican paramilitaries used medical records

at a Belfast hospital in an intelligence gathering operation, the police have

said. It is alleged the Real IRA was using records at the Royal Victoria Hospital

of the Policing Board, district policing partnerships, politicians and police

officers. The hospital said one of its employees was being questioned by police

about a "serious breach of patient confidentiality". The man had access to

password-guarded records and will be dismissed if the allegations are proven,

the hospital said."

Exemplo 3 - "Ninguém está seguro"

VISAOONLINE, 26 Nov 2003, Kevin Mitnick o hacker (pirata

informático) mais famoso do mundo, http://www.visaoonline.pt/paginas/Conteudo.asp?CdConteudo=33361

"a engenharia social é "a arte da tanga"

os actuais sistemas de segurança das empresas, apesar de cada vez mais

seguros, são facilmente violados pelos piratas informáticos,

que exploram o lado humano do sistema - os funcionários qualquer sistema

informático, por mais firewalls (protecção contra ataques),

encriptações ou sistemas contra vírus que tenha, é

facilmente contornado pelo "elo mais fraco", que são as pessoas

que com ele trabalham "A receita da coca-cola é o segredo melhor

guardado do mundo e não está num computador", exemplificou

"as pessoas têm tendência para confiar nos outros, para cooperar,

estão treinadas para fazer o que lhes mandam no local de trabalho,

não querem arranjar problemas, desejam parecer competentes, têm

a percepção de que a segurança é uma perda de

tempo e têm a ilusão da invulnerabilidade""

6. Mecanismos de Segurança

Prevenção

Reduzir a probabilidade de que alguma coisa corra mal, ou que as ameaças

contra a segurança se verifiquem.

Detecção e Correcção

Minimizar os estragos quando alguma coisa corre mal. Por exemplo: minimizar

o tempo de indisponibilidade do sistema, recuperação de informação

com cópias de segurança.

| |

Prevenção |

Detecção/Correcção |

| Confidencialidade |

|

|

| |

-- controlo de acesso

-- autenticação

-- encriptação

|

-- auditoria e monitorização

|

| Integridade |

|

|

| |

-- assinaturas digitais

-- apoio à introdução de dados

-- standards e codificação

-- métodos consistência interna

|

-- assinaturas digitais

-- auditoria e monitorização

|

| Disponibilidade |

|

|

| |

-- redundância de equipamento

-- sistemas recuperação automática

|

-- auditoria e monitorização

-- backups (cópias segurança)

-- redundância de equipamento

|

Nota

Que mecanismos de segurança devem ser escolhidos?

Quem deve definir esses mecanismos?

Tem de existir uma política de segurança bem definida

pela direcção/administração da Organização,

em conjunto com os directores de Departamento ou Unidade envolvidos, para

apresentar regras gerais de funcionamento e comportamentos a ter de forma

a preservar a segurança da informação. A partir desta

política de segurança são definidos procedimentos mais

específicos e mais técnicos. Os mecanismos de segurança

têm de ser escolhidos de acordo com os objectivos gerais da política

de segurança e também com os procedimentos que devem ser seguidos

por todos. Normalmente são escolhidos pela equipa responsável

pelos sistemas de informação e redes.

Os mecanismos de segurança são apenas medidas para atingir

determinados fins mais abrangentes que são definidos pela política

de segurança, tendo em conta os estatutos, a legislação

e até próprios objectivos de negócio da Organização

em causa.

A política de segurança deve ser divulgada e conhecida

por todos os funcionários da Organização, e estes têm

o dever de cumprir todas as regras que ai são especificadas.

7. Criptografia

Criptografia: “escrita secreta por meio de abreviaturas ou sinais

convencionados para preservar a confidencialidade”

Do gr. Kryptós - «oculto» +graphé, «escrita»

+-ia

in Dicionário Texto Editores Universal 2005

Criptanálise: ciência que permite descodificar uma mensagem

sem ser necessário usar a chave criptográfica, podendo ter como

objectivo encontrá-la sem que lhe seja fornecida. Tenta verificar que

falhas existem nos algoritmos e usá-las como ferramentas para a descodificação.

Normalmente esta escrita secreta utiliza um algoritmo em conjunto

com uma chave criptográfica que permite codificar a

mensagem de modo a não ser inteligível. O uso desta chave e algoritmo

permitem depois, a quem tem acesso aos mesmos, descodificar a mensagem e poder

perceber o seu verdadeiro significado.

O principal objectivo da criptografia não é esconder a existência

de uma mensagem (isso é esteganografia) mas sim esconder o que ela significa.

A vantagem é que se uma mensagem for interceptada, ela não poderá

ser descodificada sem se ter conhecimento do algoritmo e chave criptográfica

usados

Nota

Algumas definições de vários livros de criptografia.

Cryptography

…to render a message unintelligible…it is scrambled according

to a particular protocol which is agreed beforehand between the sender and

intended recipient… (in The Code Book by Simon Singh. Fourth estate,

London. 1999)

… cipher system is to disguise confidential information in such a way

that its meaning is unintelligible to an unauthorized person…set of

rules to encrypt with an encryption algorithm…usually depending on an

encryption key. Cryptography is the science of designing cipher systems. (in

Cryptography: a very short introduction by Fred Piper and Sean Murphy. Oxfor,

University Press. 2002)

Cryptanalysis

…unscrambling the message without knowledge of the cryptographic key….this

science tries to find weaknesses in the protocol or algorithm used. …

(in The Code Book by Simon Singh. Fourth estate, London. 1999)

…name given to the process of deducing information from the encrypted

message without given the appropriate key. (in Cryptography: a very short

introduction by Fred Piper and Sean Murphy. Oxfor, University Press. 2002)

A criptografia permite a utilização de vários mecanismos

de segurança como a encriptação e as assinaturas

digitais.

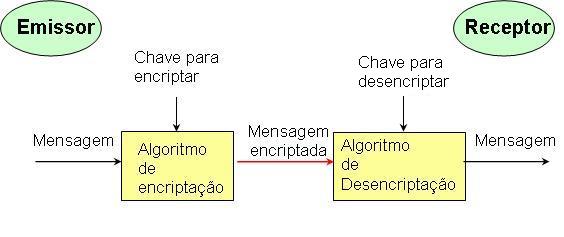

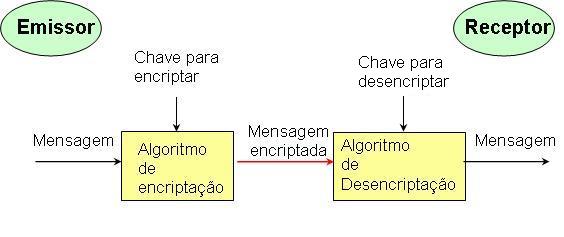

Encriptação (confidencialidade)

A criptografia permite encriptar e desencriptar informação

de modo a proteger a confidencialidade da mesma, quer esta esteja a ser transmitida

ou apenas armazenada em ficheiros ou bases de dados.

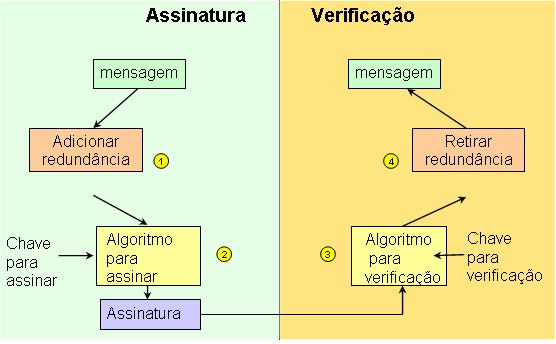

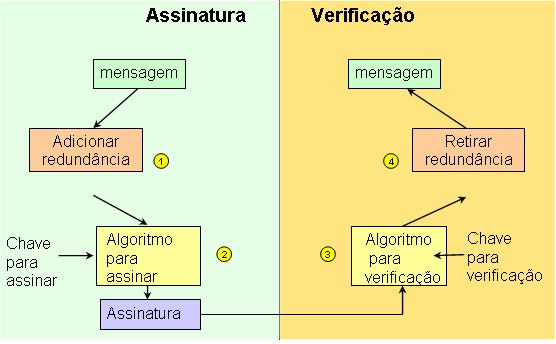

Assinaturas Digitais (integridade)

A criptografia permite criar uma assinatura de determinada informação

electrónica. Para isso utiliza algoritmos (que também podem

ser de encriptação) que geram uma identificação

única de determinada mensagem ou ficheiro. Se essa mensagem ou ficheiro

for alterada, a sua assinatura ao ser verificada já não vai

coincidir com a original, e portanto indicar que existem problemas de integridade.

Nesta assinatura, pode também ser incluida a identificação

de determinado utilizador (por exemplo no envio de correio electrónico),

e ser possível provar que determinada mensagem veio daquele emissor

(o mesmo se pode passar ao nível do receptor da mensagem), quando este

o tentar negar por algum motivo. Isto designa-se de Não-repúdio.

Exemplo de um Sistema Criptográfico

Existem vários tipos de sistemas criptográficos. Os algoritmos

podem necessitar apenas de uma chave criptográfica para encriptar e

desencriptar, ou de uma chave diferente para cada operação (Algoritmos

de chave secreta ou algoritmos de chave pública e privada).

Exemplo - Assinatura Digital

8. Exemplo de uma proposta de segurança

Projecto de Implementação de um registo electrónico de doentes no HSJ

Ferreira A, Cruz-Correia R, Costa-Pereira A: Securing a Web-based EPR: An approach

to secure a centralized EPR within a hospital. Proceedings of the 6th International

Conference on Enterprise Information Systems (ICEIS04) 2004; 3: 54-9

Introdução

Objectivo: integração de informação

relativa a vários Serviços departamentais de uma maneira segura,

usando tecnologias web.

Métodos: utilizados principalmente os que têm

em consideração aspectos de segurança fomentados pela utilização

do sistema (user-driven), quer ao nível do controlo de acesso e segurança

nas comunicações (confidencialidade), quer ao nível da

integridade e disponibilidade da informação aos utilizadores do

sistema com autorização para tal. A metodologia incluiu a utilização

de vários protocolos e normas de segurança e tecnologias Web.

Mecanismos de Segurança

Confidencialidade: Controlo de acesso (incluindo identificação

única de utilizadores, utilização de um serviço

de directórios para armazenamento de informação sobre os

utilizadores do sistema, aplicação de uma pré-norma Europeia

[CEN/TC251 - ENV 12251 (1999): Health Informatics]); Segurança nas comunicações

(utilização de criptografia com a aplicação de um

protocolo para encriptação de informação em trânsito).

Integridade: Assinaturas Digitais dos relatórios (utilização

de um algoritmo open source, baseado numa norma, para encriptar e assinar digitalmente

os relatórios antes do seu armazenamento: permite a verificação

da integridade aquando do acesso a um relatório).

Disponibilidade: Redundância de Equipamento (hardware/software);

Backups (feitos regularmente e armazenados em locais separados da utilização

do sistema); Auditoria (identificação única de utilizadores;

criação de sessões por utilizador; monitorização

e armazenamento de informação relativa a acessos à informação,

erros de sistema e outros problemas de uso).

Resultados e Discussão

o Importância de pensar na segurança antes e durante o desenho

e desenvolvimento do sistema;

o A segurança tem de ser mais uma funcionalidade do sistema, e não

algo que impeça a sua utilização;

o Envolvimento dos utilizadores na implementação de serviços

e mecanismos de segurança;

o Estruturação da segurança em: CIA - confidencialidade,

integridade e disponibilidade, para melhor organização;

o Facilidade e custo reduzido na aplicação de normas e protocolos,

juntamente com tecnologias web;

o Não há sistemas seguros, mas há sempre possibilidade

de implementar medidas (amplamente disponíveis) que previnam, detectem

ou minimizem problemas/falhas de segurança.

9. Entidades na Área da Segurança

A CNPD

A Comissão Nacional de Protecção de Dados (CNPD) é

uma entidade administrativa independente com poderes de autoridade, que funciona

junto da Assembleia da República. Tem como atribuição genérica

controlar e fiscalizar o processamento de dados pessoais, em rigoroso respeito

pelos direitos do homem e pelas liberdades e garantias consagradas na Constituição

e na lei.

A Comissão é a Autoridade Nacional de Controlo de Dados Pessoais.

No seu site (http://www.cnpd.pt) é possível consultar a principal

legislação nacional e comunitária, obter elementos para

legalizar uma base de dados pessoais, conhecer o sistema de informação

Schengen, ter acesso a Relatórios e Deliberações produzidas,

aceder a Comissões congéneres de outros países, apresentar

reclamações e solicitar esclarecimentos.

CERT.PT

CERT-Computer Emergency Response Team, é a designação

dada a uma entidade cuja actividade se centra, em exclusivo, na prestação

de um conjunto de serviços de segurança em computadores e/ou redes

informáticas.

Esta entidade presta serviços de tratamento e resposta a incidentes de

segurança, para além de divulgação e aconselhamento

às Instituições quanto às vulnerabilidades a ter

em atenção, assim como aos mecanismos de segurança a utilizar

para as previnir ou minorar (http://www.cert.pt).

10. Referências

J.H. Van Bemmel, Mark A. Musen - Handbook of Medical Informatics - Chapter

33: Security in Medical Information Systems (disponível na biblioteca

do SBIM)

Ética e Legislação

- IMIA - Code of ethics for Health Information Professionals. IMIA. 2005.

(http://www.imia.org/code_of_ethics.html ).

- Edward H. Shortliffe, Leslie E. Perreault - Medical Informatics: Computer

Applications in Health Care and Biomedicine - Chapter 7: Ethics and Health

Informatics: Users, Standards, and Outcomes (disponível na biblioteca

do SBIM).

- American Counseling Association - ACA Code of Ethics and Standards of Practice.

- Peter A Singer - BMJ 2000;321:282-285 (29 July) - Medical ethics.

- Legislação Nacional publicada na CNPD: http://www.cnpd.pt/bin/legis/leis_nacional.htm

.

- Informação genética pessoal e informação

de saúde. Lei nº 12/2005 de 26 de Janeiro.

- Judith Strobl, Emma Cave, Tom Walley - BMJ 2000;321:890-892 (7 October) - Data

protection

legislation: interpretation and barriers to research

Segurança em Registos Clínicos Electrónicos

- Ferreira A, Cruz-Correia R, Antunes L, Palhares E, Marques P, Costa P, Costa-Pereira

A: Integrity for Electronic Patient Record Reports. Proceedings of the 17th

IEEE Symposium on Computer-Based Medical Systems (CBMS2004) 2004; 4-9

- Ferreira A, Cruz-Correia R, Costa-Pereira A: Securing a Web-based EPR: An

approach to secure a centralized EPR within a hospital. Proceedings of the

6th International Conference on Enterprise Information Systems (ICEIS04) 2004;

3: 54-9.

- Ferreira A. Electronic Patient Record Security. Mestrado em Segurança

da Informação. Royal Holloway, Universidade de Londres. 2002.

- Relatório de auditoria ao tratamento de informação

de saúde nos hospitais. 2004. http://www.cnpd.pt/bin/relatorios/outros/Relatorio_final.pdf.

- Ross Anderson - Janeiro 1996 - Security in Clinical Information Systems.

- Ross Anderson - BMJ 1996;312:109-111 (13 January) - Clinical system security:

interim guidelines.

- Roy Schoenberg, Charles Safran - BMJ 2000;321:1199-1203 (11 November) -

Internet based

repository of medical records that retains patient confidentiality.

- Mandl K, Szolovits P, Kohane I. - BMJ 2001; 322: 283-7 - Public standards

and patients' control: how to keep electronic medical records accessible but

private

- CEN/TC 251 - Março 1997 - Healthcare Information System Architecture

Part 1 (HISA) Healthcare Middleware Layer

- D W Chadwick et al - BMJ Setembro 2000;321:612-614 - Using the internet

to access confidential patient records: a case study

- Christopher N Sciamanna et al - BMC Health Services Research 2002, 2:19

- Patient attitudes

toward using computers to improve health services delivery

Criptografia

- Singh S. The Code Book: The Secret History of Codes and Code-breaking. Fourth

Estate. 2002.

- Stoll C. The Cuckoo's Egg: Tracking a Spy Through the Maze of Computer Espionage.

Simon & Schuster Inc. 2000.

- Piper F, Murphy S. A very short introduction to cryptography. Oxford Paperbacks.

2002.